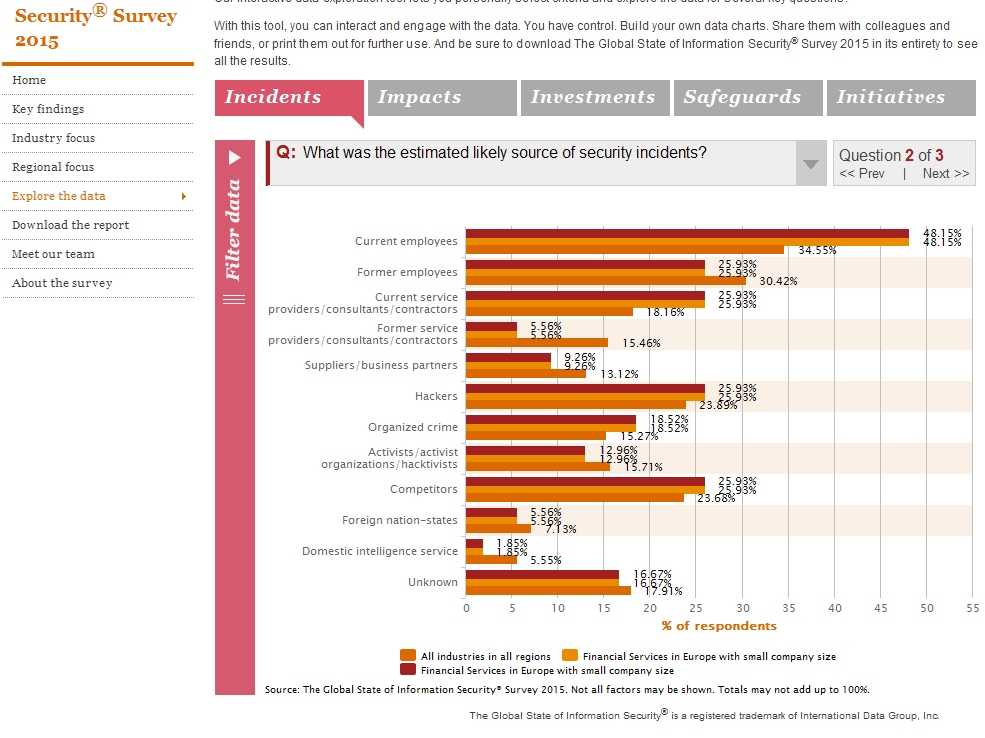

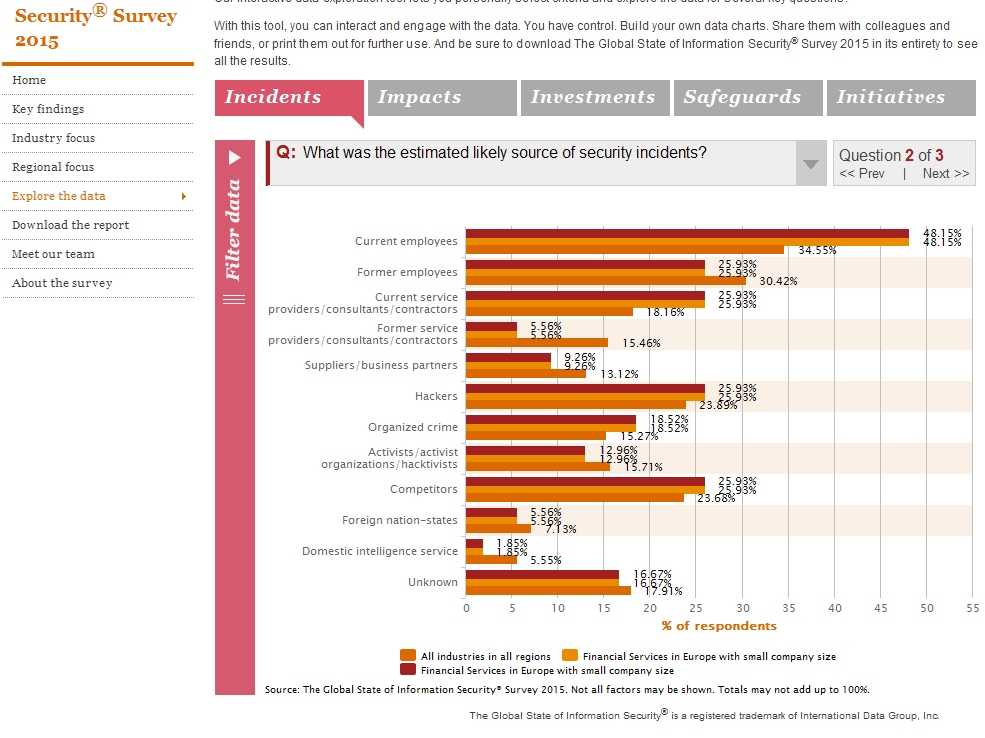

Entre les chiffres des attaques informatiques déclarées et leur réalité, il est difficile d’avoir une vue précise. Les délits non déclarés par les entreprises sont sans aucun doute largement supérieurs à ceux qui figurent dans les statistiques des services spécialisés de la gendarmerie et de la police. Les entreprises attaquées ne crient pas au voleur. De leur côté, les éditeurs de solutions de sécurité sont enclins à noircir le tableau, en exagérant les dangers réels pour favoriser leurs affaires. Quant à la presse généraliste ou spécialisée, elle ne dispose pas davantage de données fiables sur le nombre et la nature des méfaits informatiques. Le Clusif ( Club de la Sécurité de l’Information Français) qui rassemble des acteurs français de la sécurité informatique, ne publie plus depuis longtemps un observatoire de la cyber-criminalité. Pour avoir une idée précise des risques encourus, il existe cependant des rapports complets sur la nature des attaques, leur origine, les mesures détaillées de prévention. C’est le cas du rapport Security Survey de 2015 de PricewaterhouseCoopers ( PWC) réseau américain spécialisé dans l’audit et le conseil, qui détaille au niveau mondial des données sur la sécurité informatique des entreprises. On y apprend notamment que les principaux auteurs d’attaques sont des employés ou d’ex-salariés de l’entreprise.

Demandes de rançons après cryptage de fichiers: spectaculaires mais évitables

Un collaborateur du service comptabilité, administratif ou financier clique machinalement sur un PDF attaché à un message. Il ne peut plus dès lors ouvrir de fichiers texte, feuille de calcul, Powerpoint et bien d’autres types de fichiers. Il voit s’afficher sur l’écran de son ordinateur un message qui signale que les fichiers ont été cryptés. Si l’entreprise veut les utiliser à nouveau à l’aide d’un clé de décryptage, elle doit verser dans un délai de 2 à 4 jours, une somme conséquente de plusieurs milliers d’euros, soit en monnaie virtuelle Bitcoin soit par un autre moyen. Plusieurs situations se présentent alors. Si l’entreprise paie la rançon, elle n’est pas certaine de recevoir la clé de décryptage. C’est souvent le cas. Si elle dépasse le délai de paiement, un message monte la pression sur l’entreprise en augmentant la rançon. Ce scénario n’est pas un jeu vidéo ou une scène de science-fiction, des entreprises en sont victimes. Les logiciels de cryptage ne sont autres que des fichiers exécutables, sous forme de pièces jointes, déclenché par un clic d’un utilisateur. Ils sont détectés par le plupart des antivirus y compris gratuits. Si l’attaque réussit, soit le responsable informatique à failli à son devoir d’information et de protection des postes de travail, soit la personne involontairement à l’origine du problème, a apporté son propre ordinateur (BYOD) non protégé. La prévention consiste à appliquer des règles connues. Surtout, il faut effectuer des sauvegardes régulières et complètes pour faire face aux nouvelles menaces, en particulier des derniers ransomwares.

Lire ces conseils officiels de base pour protéger sa navigation.

« L’arnaque au président » consiste pour un attaquant à se faire passer pour le plus haut responsable d’une entreprise pour demander un virement international à un comptable ou un responsable financier sur un compte temporaire. Elle peut être déjouée en renforçant les contrôles de signature, les rapprochements bancaires, l’implication de plusieurs personnes pour valider des paiements. Introduire une obligation de désobéissance et de méfiance par rapport à un ordre venu directement du plus haut niveau de l’entreprise est dans doute l’étape la plus difficile à obtenir pour prévenir de tels méfaits. Les DAF (directeur administratifs et financiers) sont aujourd’hui sensibilisés à ce type d’arnaque de social engeenering.

Il existe beaucoup d’autres types d’attaques informatiques que nous traiterons dans un autre billet

Ransomware: les demandes de rançons après cryptage de vos données

Une des attaques les plus dangereuses reste le cryptage de vos données. Au départ, un employé de l'entreprise est incité à télécharger une pièce attachée, soit par téléphone, soit que le mail provienne d'une source connue.Un clic sur la pièce attachée déclenche le téléchargement du cheval de Troie Cryptolocker et sa clé publique à partir de serveurs pirates. Après le cryptage des fichiers, un message de demande de rançon s'affiche alors:Les ransomwares(codes malveillants de demande de rançons) ne sont pas nouveaux. Les premières alertes des éditeurs de solutions de sécurité remontent à 2009. Des attaques plus sophistiquées ont eu lieu fin 2013 et se poursuivent aujourd'hui. Alors que la plupart des logiciels antivirus,même gratuits détectent ce type de nuisances très dangereuses, des entreprises sont attaquées. Il est étonnant de constater que des sociétés ne mettent pas encore en place de procédures d'information et de protection. Les moyens de prévention ne sont pourtant pas difficiles , ni couteux à mettre en place au regard des lourdes conséquences des ransomware. Mise à jour du 11/10/2016: Rapport Europol sur le crime organisé sir Internet iocta-2016-final

Les ransomware sont un outil privilégié du crime organisé.

https://www.nomoreransom.org/ Aller plus loin: L'article de Symantec sur Cryptolocker Avast (version gratuite) détecte Cryptolocker

Bonjour,

Merci pour votre article sur les ransomwares.

Vos lecteurs pourront trouver des informations supplémentaires sur les ransomares ainsi que deux cas concrets décortiqués sur : http://www.altospam.com/actualite/2014/07/piratage-vos-donnees-prises-en-otage-contre-rancon/

Cordialement

Marc

Protéger ses données numériques, c’est devenu important, et ça risque de le devenir encore plus dans les années à venir. Pourquoi? Pour trois raisons: d’abord parce que nos vies passent de plus en plus par là. Que ce soit pour faire nos achats, organiser notre vie professionnelle ou échanger des informations, la majeure partie de notre activité et de notre existence est désormais liée à l’informatique. Ensuite, parce qu’au cours de l’année qui vient de s’écouler, les gouvernements ont commencé à prendre la mesure du pouvoir que ces outils peuvent exercer contre eux (wikileaks, révolutions twitter…). Et finalement, parce qu’avec la multiplication des périphériques sur lesquels nos informations sont stockées (avant, un simple ordinateur à la maison, désormais une multitude de smartphones, de netbooks, tablettes, clés usb etc), on multiplie le risque qu’elles tombent un jour entre des mains indésirables.