Si vous regardez régulièrement les tentatives frauduleuses d’accès à votre site sous WordPress, vous avez pu récemment constater de pics périodiques de milliers d’attaques par force brute pour essayer tous les mots de passe. Des menaces d’ampleur inédite qui s’opèrent via des botnets.

Depuis le début de l’année 2025, selon The Shadowserver Foundation, plateforme de surveillance des menaces à but non-lucratif, jusqu’à 2,8 millions d’adresses IP compromises par jour ont été impliquées dans des attaques visant les pare-feu et VPN de fournisseurs tels Palo Alto Networks, Ivanti et SonicWall. Cette corrélation n’est pas une cause directe mais il existe de forts soupçons que les attaques contre les sites WordPress soient liées à ces adresses compromises.

Propagation aux hébergeurs – Observations de LRob Hébergeur Spécialiste WordPress

Cet hébergeur signale une brusque montée en charge des tentatives de pénétration de l’administration de WordPress par force brute.

« Chez LRob, nous avons constaté une augmentation des requêtes illégitimes depuis le début de l’année 2025, suivie d’un bond drastique depuis le 8 février. Le 11 février, le record a été établi avec +500% d’attaquants bloqués par rapport à la moyenne habituelle. »

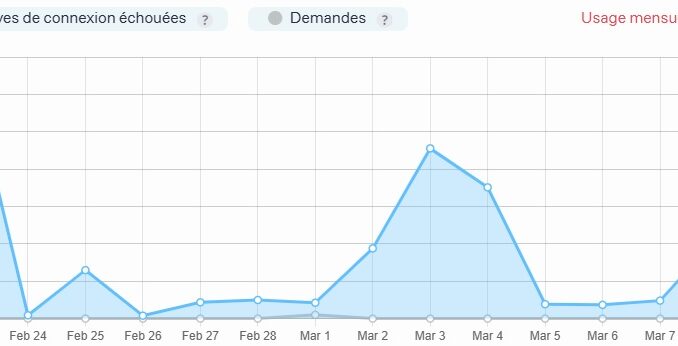

Escale-numerique été ciblé par un nombre inédit d’attaques en février selon le graphique ci-dessous produit par le plugin Limit Login attempts. Le pic en 15 jours d’analyse a été atteint le 23 février avec 6500 tentatives. Du jamais vu !

Toujours selon LRob, Cyber Security News dans son article, mentionne une vaste attaque par brute-force (essai de tous les mots de passe) qui a commencé par cibler les connexions VPN et pare-feu en utilisant 2,8 millions d’adresses IP. Une sorte de bruteforce croisé à du DDoS (Distributed Denial of Service) géant.

Détectée pour la première fois en janvier 2025 par la fondation Shadowserver, cette campagne vise les dispositifs de sécurité en périphérie, comme les VPN, pare-feu et routeurs de fournisseurs tels que Palo Alto Networks, Ivanti et SonicWall.

Les cybercriminels utilisent des réseaux de proxy résidentiels et des appareils compromis, notamment des routeurs MikroTik, Huawei et Cisco, pour mener ces attaques. Plus de 1,1 million d’adresses IP impliquées proviennent du Brésil. Suivi de la Turquie, la Russie, l’Argentine, le Maroc, le Mexique et d’autres pays comme l’Irlande selon certaines observations.

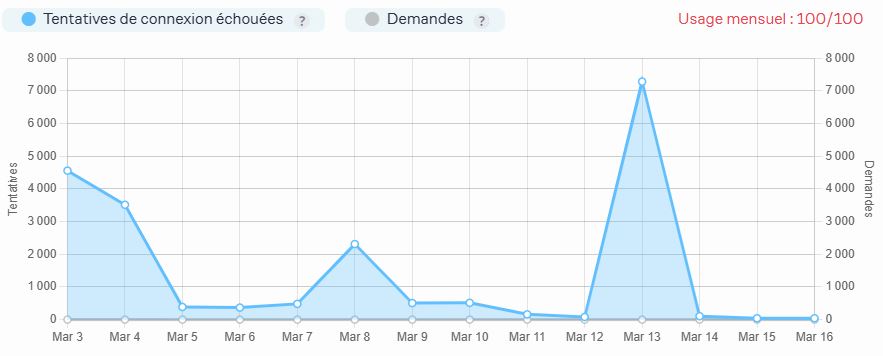

Voir le graphique ci-dessous, issu des données de ce site et qui montre les pics de tentatives d’accès. Le 13 mars, 7283 attaques ont eu lieu, un volume inédit depuis la création du site il y a plus de 10 ans.

Les solutions robustes de protection de l’administration de WordPress

Trois précautions basiques doivent être mises en place.

1) Renforcer le mot de passe avec les conditions suivantes : plus de 12 caractères, majuscules et minuscules confondues. Ce mot de passe robuste doit être ajoutée à liste d’un gestionnaire de mot de passe ou mise à l’abri sur votre ordinateur.

2) Remplacer dans l’URL de votre site, le complément d’adresse wp-admin qui est ciblé par les pirates par un terme mnémotechnique seul connu de vous.

3) Installer un plugin de blocage du nombre des tentatives d’accès comme Limit Login Attempts. Au bout de x tentatives, l’adresse IP frauduleuse est bloquée.

Pour l’heure, ces trois mesures de précautions sont suffisantes pour éviter les intrusions par essais de découverte de votre mot de passe par force

Soyez le premier à commenter